[CCTV뉴스=최형주 기자] 8월 중순부터 9월 중순까지는 금융·소프트웨어·포털 사이트 등 개인정보 유출이 유독 많았다. 이외에도 새로운 랜섬웨어의 등장, 기업의 안전불감증까지 다사다난했던 한 달간의 보안 이슈들을 살펴본다.

개인정보 유출

8월 19일 마스터카드 보너스 프로그램인 ‘Priceless Specials’ 관련 고객정보 데이터가 유출됐다. 당시 독일과 벨기에의 데이터 보호국은 유출된 정보가 고객 이름, 카드번호, 이메일, 집 주소, 전화번호, 성별, 생년월일 등이라고 밝혔으며, 해당 보너스 프로그램을 중단했다. 마스터카드측은 유출 사고가 보너스 프로그램을 운영하는 외부업체의 책임이라고 밝혔으며, 카드사 금융 네트워크에는 이로 인한 영향은 없을 것이라고 밝혔다.

8월 30일에는 5억 5천만 유저를 보유한 PDF뷰어 기업 ‘팍스잇’이 서비스 이용자들의 개인정보가 유출됐다고 밝혔다. 팍스잇은 지난 2017년 한국 시장에도 진출해 PDF 솔루션을 공급해 왔다.

팍스잇 발표에 따르면 해커는 이메일, 비밀번호, 사용자 이름, 전화번호, 회사 이름 등 ‘내 계정’에 등록된 사용자 데이터에 접근했으며, 결제정보는 서버에 저장하지 않기 때문에 개인인증 관련 정보 유출은 없었다고 밝혔다.

팍스잇 코리아 관계자는 개인 이용자의 회원가입 정보가 본사에서 관리되기 때문에 한국 지사는 관계가 없다고 밝혔으나, 이용자들의 정보를 본사에서 100% 관리한다면 국내 이용자들의 개인정보 유출 피해도 적지 않았을 것으로 보인다.

9월 초에는 항공권 예약 플랫폼인 옵션웨이(Option way)에서 100GB 이상의 고객 데이터가 유출된 것으로 드러났다. 이를 발견한 VPN업체 vpn멘토(vpnMentor)는 고객의 생년월일, 성별, 이메일, 전화번호, 주소와 우편번호부터 항공편, 목적지, 항공권 가격, 회사, 신용카드 정보 등에 이르기까지 많은 정보가암호화되지 않고 유출됐다고 밝혔다.

이 유출이 특히 심각한 이유는 유출된 예약 기록(Passenger name record, PNR) 번호를 통해서 항공 예약 자체를 인계 받을 수 있고, 항공편의 취소와 변경도 가능하기 때문이다. 게다가 휴가일자와 집 주소를 정확히 알 수 있으므로, 집이 비는 시간을 노린 절도 범행을 계획할 수 있다.

또한 옵션웨이의 기업 신용카드 정보도 함께 유출됐다. 저비용 항공편 예약 시 옵션웨이는 회사 신용카드를 사용해 먼저 결제하고 이를 고객에 판매해 수익을 올린다. 하지만 해당 신용카드 정보도 유출됨에 따라 회사 내부적인 문제도 발생할 수 있다.

이어 9월엔 인기 웹 코믹 플랫폼 XKCD가 해킹 당했다. 데이터 분석가인 아담 데이비스(Adam Davies)가 발견한 이번 해킹으로 유저 약 56만 2천 명의 이름, 이메일, IP주소, 패스워드 등이 유출됐다. XKCD는 무료 전자게시판 시스템인 phpBB 소프트웨어를 사용해 구축됐다.

이러한 개인정보 유출 사건들의 가장 심각한 문제는 2차 피해로 이어질 수 있다는 점이다. 신용카드 정보 등의 인증정보를 이용한 카드 부정사용은 물론, 개인의 신상을 이용한 정교한 피싱 메일이 유포될 수 있다. 해커들은 대개 ‘사회공학적 기법’을 이용해 이메일 수신자의 악성코드 실행을 유도하며, 실행 시 랜섬머니를 요구하는 악성코드가 설치돼 개인 뿐만 아니라 감염 디바이스를 통해 연결되는 기업들의 서버를 공격하기도 한다.

새로운 랜섬웨어, 넴티(Nemty) 유포

올해 상반기까지 가장 많이 유포된 랜섬웨어는 갠드크랩이다. 갠드크랩은 서비스형 랜섬웨어로서, 해커가 제작해 유포하며 이를 이용하는 해커에게 돈을 받는다. 그런데 이 갠드크랩이 지난 5월 운영중단을 선언했고, 이후 발견되기 시작한 랜섬웨어 넴티는 현재 갠드크랩의 자리를 대체하고 있다.

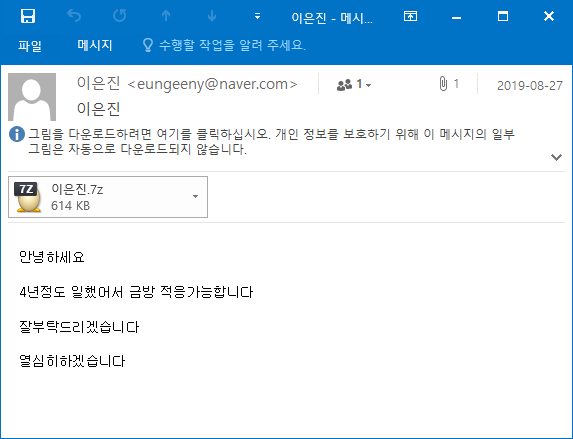

지난 8월 27일 이스트시큐리티 시큐리티대응센터(ESRC)는 입사지원서로 위장한 신규 랜섬웨어 넴티의 공격에 대해 발표했다.

이 공격은 2018년부터 국내에 지속적으로 갠드크랩을 유포해 온 비너스락커 조직의 소행으로 보이며, 비너스락커는 한국인 수준의 정교한 한글과 사회공학적 기법에 기반한 악성 첨부 파일을 제작해 유포한다. 넴티 랜섬웨어는 피해자 컴퓨터의 섀도우 복사본을 제거해 파일을 복구할 수 없게 만들고, 1천 달러 수준의 비트코인을 요구한다.

넴티 랜섬웨어는 국내뿐 아니라 해외에서도 활발히 유포 중이다. 지난 9월 초 일본의 보안연구원 나오(nao_sec)는 페이팔 캐쉬백 사이트를 위장한 ‘가짜 페이팔 사이트’를 통해 넴티가 유포되고 있다고 밝혔다.

나오가 발표한 ‘애니런(AnyRun)’ 테스트 환경 랜섬웨어 실행결과에 따르면, 설치된 넴티가 사용자의 문서 파일들을 모두 암호화하기까지는 약 7분이 소요됐다.

감염 시 요구하는 금액은 국내에 유포된 넴티와 마찬가지로 약 1천 달러 수준이며, 페이팔 캐쉬백 앱을 사칭했지만 유포되는 악성파일은 APK가 아닌 EXE 형식이다.

이같은 양상의 랜섬웨어 공격이 무서운 이유는 바로 9월부터 많은 국내 기업들이 하반기 공채를 진행하기 때문이다. 국내에 넴티를 유포하는 비너스락커 조직의 경우 입사지원서로 위장한 피싱 메일 공격을 주로 한다. 또한 해커들의 최종 목적지는 개인 디바이스가 아닌 기업의 심장부와 같은 AD서버인 만큼, 개인과 기업의 철저한 보안 주의가 필요한 시즌이기도 하다.

기업 안전불감증? 취약점 알고도 모른척

구글은 9월 3일 안드로이드 보안패치를 진행했다. 하지만 지난 3월 구글이 보고받은 ‘제로데이 취약점’에 대한 패치는 포함되지 않아 안드로이드 이용자들의 철저한 주의가 필요하다.

ZDI(Zero Day Initiative) 프로그램 연구원들은 지난 3월, 구글에 V4L2(Video For Linux 2) 인터페이스용 드라이버에 문제가 있음을 보고했고, 구글은 해당 취약점을 인정했다. 이 취약점을 이용하게 되면 해커가 공격하고 있는 안드로이드 커널에서 자신의 권한을 높일 수 있게 된다.

커널은 시스템의 모든 것을 완전히 통제하는 운영체제 핵심 영역이기 때문에, 해커가 권한을 악용할 경우 시스템 자체를 파괴할 수도 있게 된다.

9월 10일에는 보안기업 Trustwave의 SpiderLabs가 국내에서도 대중화된 ‘D-Link' 와이파이 라우터 일부 모델의 크리덴셜(암호화 개인정보) 보관 방식에서 취약점을 발견해 이용자 주의를 당부했다.

D-Link DSL-2875AL 무선 라우터에서 발견된 취약점을 이용하면 누구든 ‘https:// [라우터 IP 주소] /romfile.cfg’ 에 접속해 텍스트파일을 열고 장치의 로그인 암호에 접근할 수 있다.

또한 DSL-2875AL과 DSL-2877AL 모델의 ISP(Internet Service Provider) 인증 과정에서 라우터 로그인 페이지의 소스코드 상에 사용자 이름과 비밀번호가 노출돼 누구든 어렵지 않게 ISP 자격증명을 얻을 수 있는 취약점이 발견됐다.

연구원들은 올해 1월에 해당 취약점에 대해 통보했지만 D-Link가 해당 취약점 패치를 공개한 날짜는 해당 취약점의 완전 공개를 단 3일 남긴 9월 6일이었다고 밝혔다.

출시를 한 주 남긴 애플의 아이폰 운영체제, iOS의 취약점도 발견됐다. 보안 연구원 호세 로드리게스가 발견한 취약점은 비밀번호를 우회해 모든 연락처와 사진에 접근할 수 있는 결함이다. 애플은 지난 7월 17일 해당 결함을 보고 받았지만 출시를 일주일 앞둔 9월 11일까지도 해당 결함에 대한 패치를 내놓지 않았다.

특히 이 취약점은 VoiceOver 기능을 활용하는데, 이 기능을 이용한 취약점이 지난 2018년부터 꾸준히 발견되고 있다는 점도 문제다.

엔드포인트 보안에서 가장 우선 시 되는 것은 바로 OS 혹은 소프트웨어의 업그레이드다. 하지만 이러한 보안 취약점에 대한 기업의 대응이 늦을수록 ‘제로데이 공격’의 가능성도 높아진다. 따라서 이용자들도 스스로 대비해야 한다. 의심 가는 사이트에 접속하거나 함부로 이메일의 첨부파일을 다운받지 않아야 하고, 개인 디바이스엔 보안 프로그램의 실시간 검사 프로그램을 활용해 악성코드 감염을 미연에 방지해야 한다.